네트워크 보안 및 인프라:Secure-by-Design | 매거진에 참여하세요

네트워크 보안 및 인프라:Secure-by-Design

#보안 #사전 #설계 #인프라 #취약점 #권한 #계층화 #데이터보호

초기 설계부터 안전을 담다: 보안은 사후가 아닌 설계 단계에서 시작

전통적으로 네트워크와 시스템 보안은 제품과 서비스 개발 후 적용되는 경우가 많았습니다.

하지만 클라우드 환경, 멀티클라우드 사용, 그리고 원격근무 확산으로 인해 보안은 더 이상 사후 옵션이 아닙니다.

오늘날의 IT 인프라는 설계 단계부터 Secure-by-Design, 즉 보안 중심 설계를 적용하는 것이 필수이며, 이는 곧 기업의 경쟁력과 직결됩니다.

1. Secure-by-Design 개념

1.1 정의

Secure-by-Design는 초기 설계 단계부터 보안을 고려하는 접근입니다.

단순히 암호화나 방화벽을 적용하는 것을 넘어, 데이터 흐름, 권한, 네트워크 경계, 사용자 경험 등 모든 설계 요소에 보안을 통합합니다.

1.2 핵심 원칙

최소 권한 원칙 (Least Privilege): 사용자, 시스템, 애플리케이션이 필요한 최소 권한만 사용

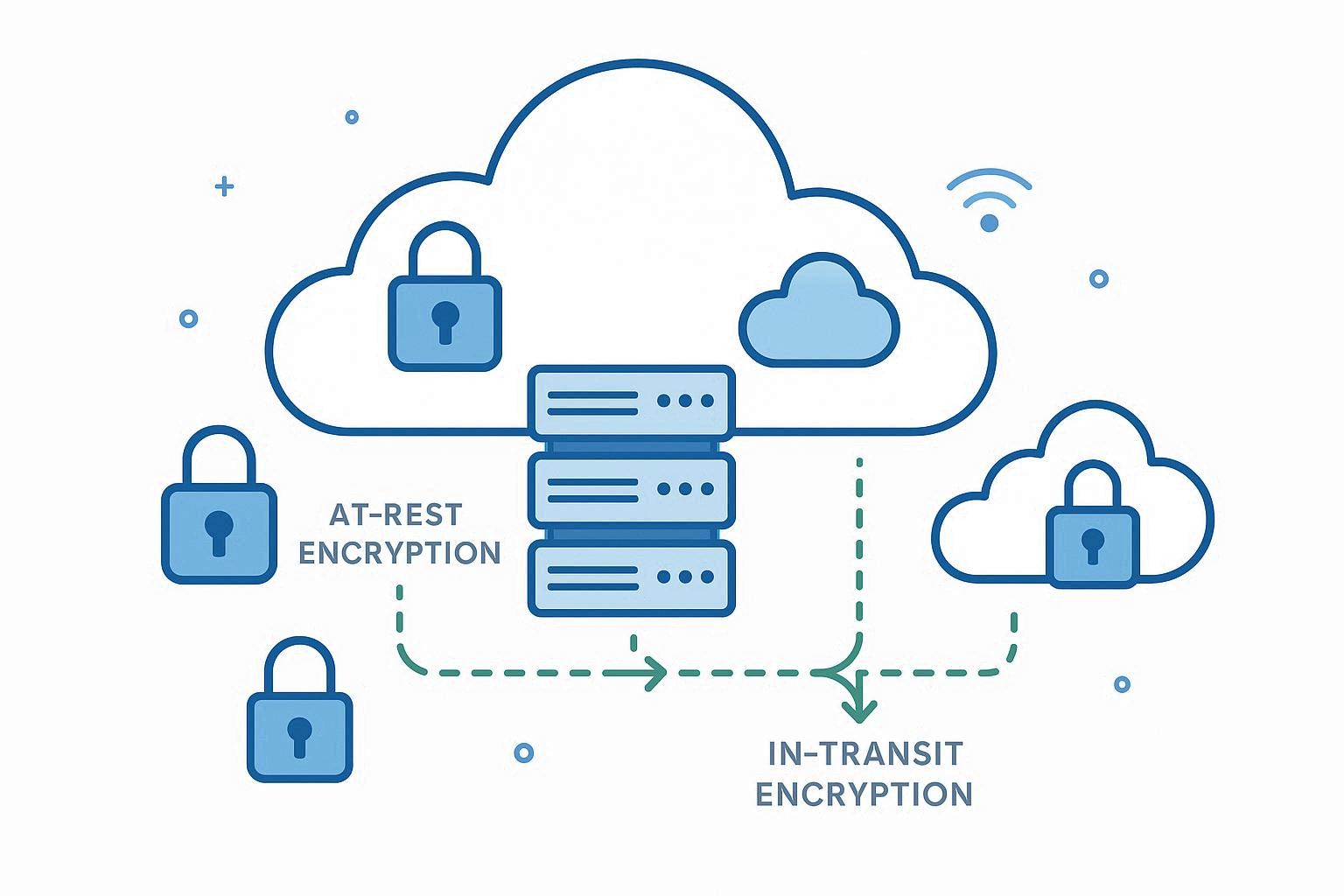

데이터 보호 중심 설계 (Data-Centric Security): 데이터 암호화, 익명화, 전송 보안 적용

보안 계층화 (Defense in Depth): 물리, 네트워크, 애플리케이션, 데이터 계층별 보안 적용

자동화 및 모니터링: 공격 탐지, 로그 분석, 경고 시스템 포함

2. 네트워크 및 인프라 디자인 요소

2.1 네트워크 아키텍처

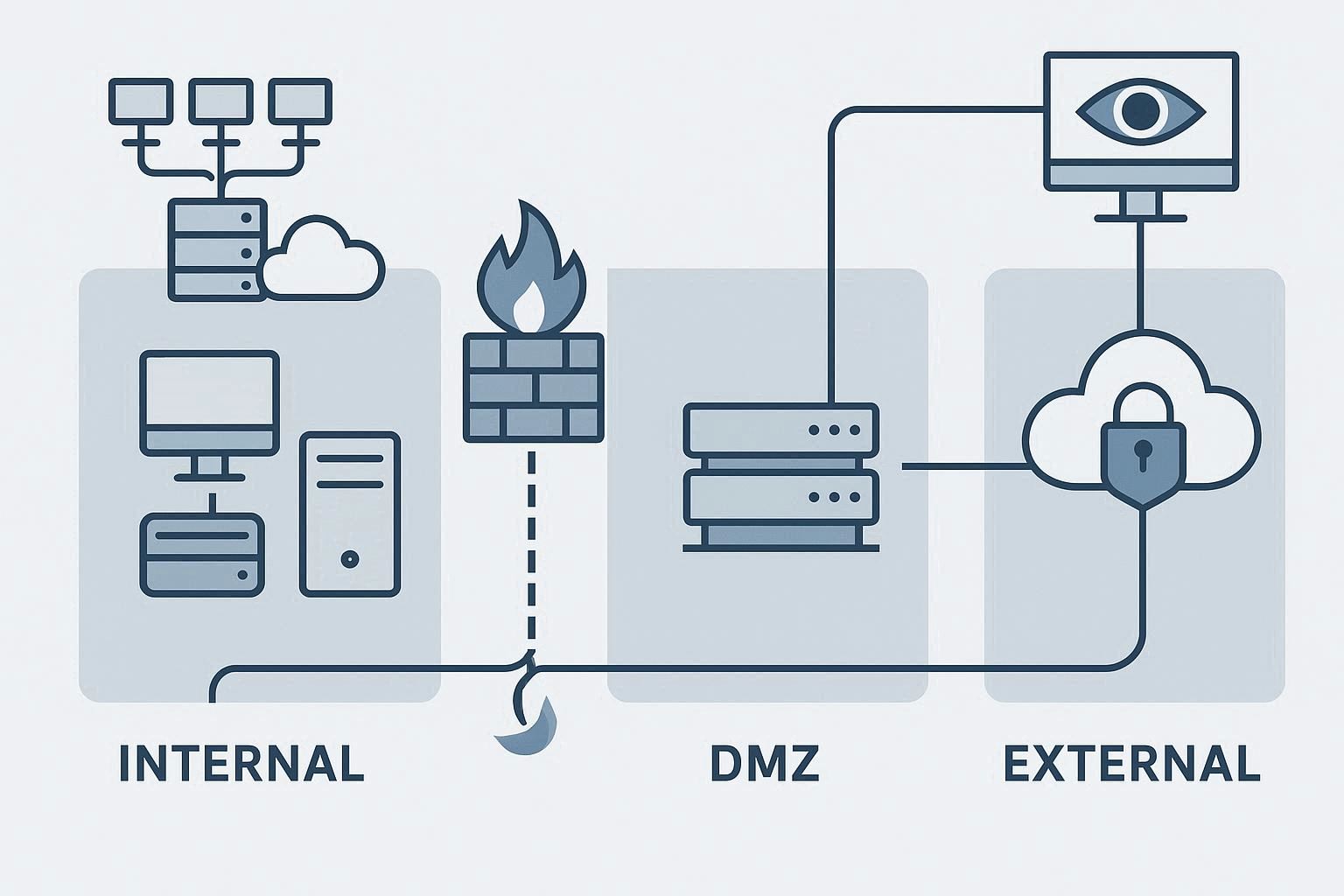

분리된 네트워크 구역: 내부, DMZ, 외부 구역 구분

접근 통제 및 인증: VPN, Zero Trust 모델 적용

보안 모니터링: 실시간 트래픽 분석 및 이상 탐지

2.2 서버 및 클라우드 인프라

멀티클라우드 보안 설계: 각 클라우드 환경에 맞는 정책 적용

데이터 암호화: 저장 데이터(At-Rest)와 전송 데이터(In-Transit) 모두 보호

자동 패치 관리: 취약점 최소화

2.3 애플리케이션 보안

보안 코딩 및 취약점 점검

인증·권한 관리 강화: SSO, MFA, RBAC 적용

API 보안: 토큰 기반 인증, rate limiting 적용

3. 디자인 프로세스

- 요구 사항 분석: 비즈니스, 사용자, 규제 요구 사항 기반 보안 정책 정의

- 위험 평가(Risk Assessment): 자산, 위협, 취약점, 영향 분석

- 설계 단계 보안 통합: 네트워크, 서버, 애플리케이션 설계 시 보안 원칙 반영

- 구현 및 테스트: 펜테스트, 보안 자동화 도구 활용, 취약점 발견 시 설계 단계로 피드백

- 운영 및 모니터링: 지속적 로그 분석, 이상 징후 탐지, 패치 적용

4. 실제 사례

4.1 클라우드 기반 SaaS 플랫폼

설계 초기부터 데이터 암호화, 최소 권한 정책 적용 , Zero Trust 기반 인증 및 접근 통제

결과: 보안 사고 감소, 고객 신뢰 확보

4.2 원격근무 인프라

VPN과 MFA 적용 , 직원별 최소 권한 정책 설계

실시간 트래픽 모니터링과 로그 분석

4.3 기업 내부망

분리된 VLAN, DMZ 적용 , 중요 데이터와 서버 접근 제어 강화

자동 패치 및 보안 업데이트 프로세스 운영

5. 최신 트렌드

- Zero Trust 아키텍처: 네트워크 안팎 신뢰 최소화

- 클라우드 네이티브 보안: 컨테이너, 서버리스 환경 보안

- AI 기반 보안 모니터링: 이상 탐지, 자동 대응

- 데이터 프라이버시 강화: GDPR, CCPA 등 규제 준수

- 보안 자동화: CI/CD 파이프라인에 보안 테스트 통합

6. 장점

설계 단계부터 보안 적용 → 사고 발생 가능성 감소

규제 준수 및 기업 신뢰도 확보

사용자 데이터 보호 강화

운영 비용 절감: 사후 보안 조치보다 효율적

7. 주의사항

초기 설계 복잡성 증가: 설계 단계 보안 적용으로 초기 시간 소요

기술 업데이트 지속 필요: 새로운 공격과 취약점 대응

사용자 경험과 균형 필요: 보안 강화가 UX 저하로 이어지지 않도록 설계

Secure-by-Design 접근은 단순한 보안 강화가 아닌 경쟁력 전략입니다.

네트워크, 클라우드, 애플리케이션 설계 단계에서 보안을 통합하면 기업은 사고 예방, 규제 준수, 사용자 신뢰 확보라는 세 가지 목표를 달성할 수 있습니다.

현대 IT 환경에서 보안은 사후 조치가 아닌 설계의 핵심 요소로 자리 잡아야 하며, 이는 장기적으로 브랜드와 비즈니스 성공을 좌우하는 중요한 요소입니다.